Рассмотри случай, когда на микротике нужно настроить CAPsMAN с двумя сетями, рабочей и гостевой.

Для начала нужно настроить два бриджа на микротике с гостевой и рабочей сетью.

За основу возьмём инструкцию по настройке хотспота на микротике

Для будущего удобства рекомендуем заменить часть стандартного конфига:

- /ip pool add name=inet-pool ranges=192.168.100.2-192.168.103.253

- /ip dhcp-server add address-pool=inet-pool disabled=no interface=ether2 lease-time=16h name=inet-dhcp

- /ip address add address=192.168.100.1/22 comment=”Internet network” interface=ether2 network=192.168.100.0

- /ip dhcp-server network add address=192.168.100.0/22 comment=”Internet network” dns-server=8.8.8.8,208.67.222.222 gateway=192.168.100.1 netmask=22

- /ip firewall nat add action=masquerade chain=srcnat comment=”masquerade Internet network” src-address=192.168.100.0/22

на следующие строки:

- /interface bridge add name=inet-bridge

- /interface ethernet set [find default-name=ether2] master-port=none

- /interface bridge port add bridge=hs-bridge interface=ether2

- /ip pool add name=inet-pool ranges=192.168.100.2-192.168.103.253

- /ip dhcp-server add address-pool=inet-pool disabled=no interface=inet-bridge lease-time=16h name=inet-dhcp

- /ip address add address=192.168.100.1/22 comment=”Internet network” interface=inet-bridge network=192.168.100.0

- /ip dhcp-server network add address=192.168.100.0/22 comment=”Internet network” dns-server=8.8.8.8,208.67.222.222 gateway=192.168.100.1 netmask=22

- /ip firewall nat add action=masquerade chain=srcnat comment=”masquerade Internet network” src-address=192.168.100.0/22

Это нужно для того, чтобы рабочая сеть была настроена на отдельный inet-bridge, а не просто на отдельный порт в микротике.

После настройки, у Вас получится полноценный хотспот с гостевой и рабочей сетью, в разных бриджах (hs-bridge и inet-bridge).

Теперь настроим CAPsMAN.

Краткая инструкция

В терминал главного микротика вставляем следующий конфиг, не забыв заменить пароль рабочей сети с 12345678 на Ваш пароль.

- /caps-man manager set enabled=yes

- /caps-man channel add band=2ghz-b/g/n frequency=2457 name=hs-channel1 tx-power=20 control-channel-width=20

- /caps-man datapath add bridge=hs-bridge name=hs-datapath1 client-to-client-forwarding=yes

- /caps-man datapath add bridge=inet-bridge name=inet-datapath1 client-to-client-forwarding=yes

- /caps-man security add authentication-types=wpa2-psk encryption=aes-ccm group-encryption=aes-ccm name=”inet-security” passphrase=12345678

- /caps-man configuration add channel=hs-channel1 datapath=hs-datapath1 mode=ap name=hs-cfg1 rx-chains=0,1,2 tx-chains=0,1,2 ssid=CAPs-free

- /caps-man configuration add channel=hs-channel1 datapath=inet-datapath1 mode=ap name=inet-cfg1 rx-chains=0,1,2 tx-chains=0,1,2 ssid=CAPs-work security=inet-security

- /caps-man provisioning add action=create-dynamic-enabled master-configuration=inet-cfg1 slave-configuration=hs-cfg1

- /interface wireless cap set enabled=yes interfaces=wlan1 discovery-interface=ether1 bridge=none

В дополнительные роутеры и точки вставьте следующий конфиг:

- /interface bridge add name=hs-bridge

- /ip dns set allow-remote-requests=yes servers=8.8.8.8,208.67.222.222

- /ip dhcp-client add dhcp-options=hostname,clientid disabled=no interface=hs-bridge

- /interface wireless cap set discovery-interfaces=hs-bridge enabled=yes interfaces=wlan1

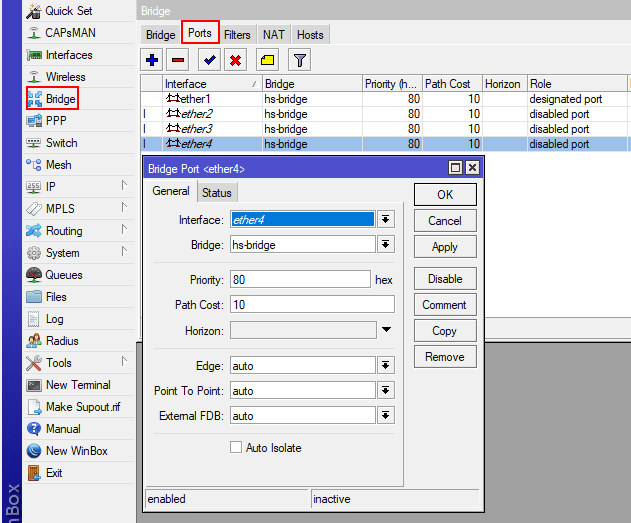

- /interface bridge port add bridge=hs-bridge interface=ether3

- /interface bridge port add bridge=hs-bridge interface=ether4

- /interface bridge port add bridge=hs-bridge interface=ether5

- /interface bridge port add bridge=hs-bridge interface=ether2

- /interface bridge port add bridge=hs-bridge interface=ether1

Подробная инструкция

Если вы хотите настроить в ручную каждый пункт, то воспользуйтесь инструкцией ниже.

Настройка главного микротика:

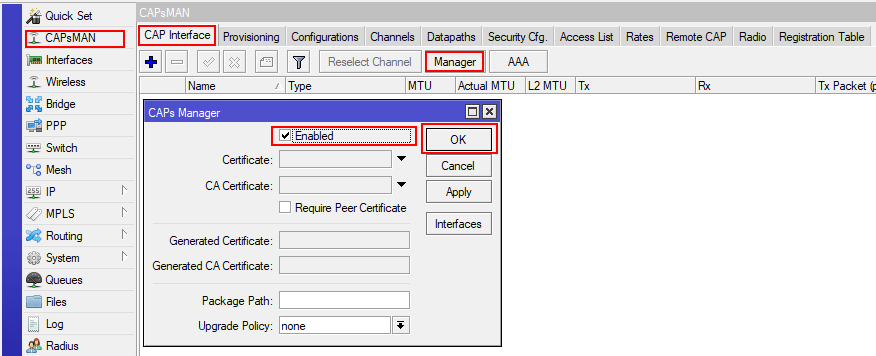

1) Включим CAPsMan

В меню выбираем CAPsMan-CAP Interface-Manager

Ставим галочку enabled=yes и нажимаем ОК

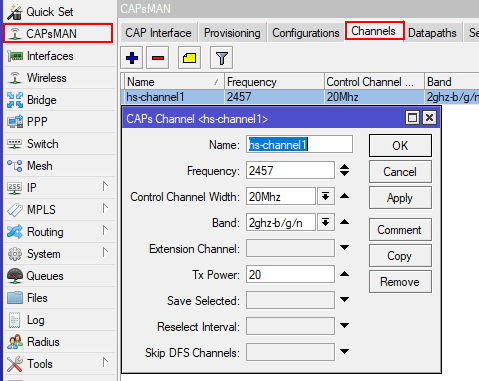

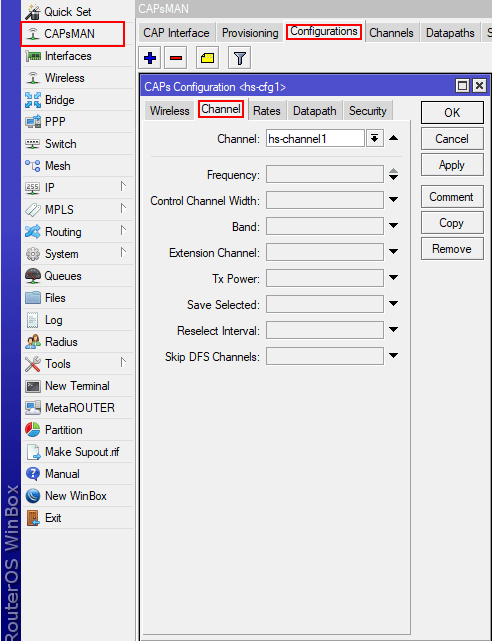

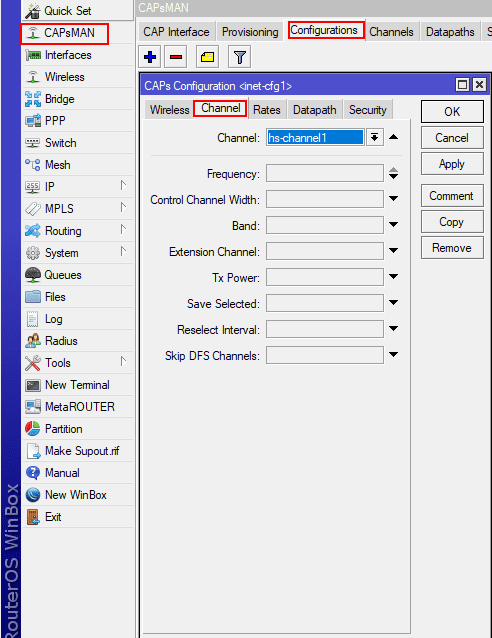

2) Добавим channel

- band=2ghz-b/g/n

- frequency=2457

- name=hs-channel1

- tx-power=20

- control-channel-width=20

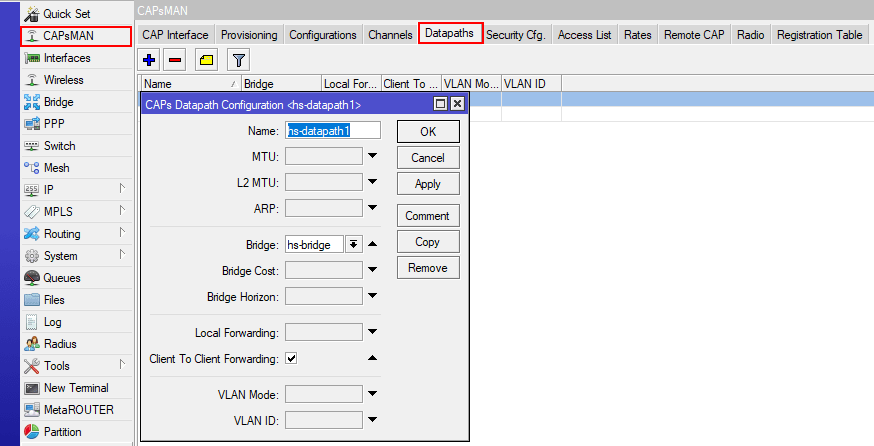

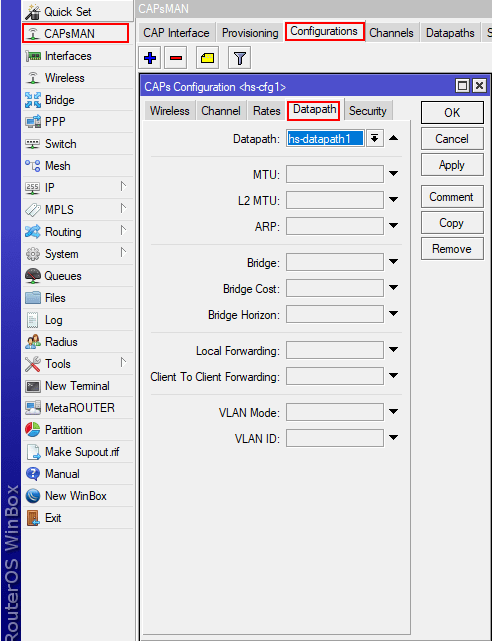

3) Добавим datapath для hs-bridge

- bridge=hs-bridge

- name=hs-datapath1

- client-to-client-forwarding=yes

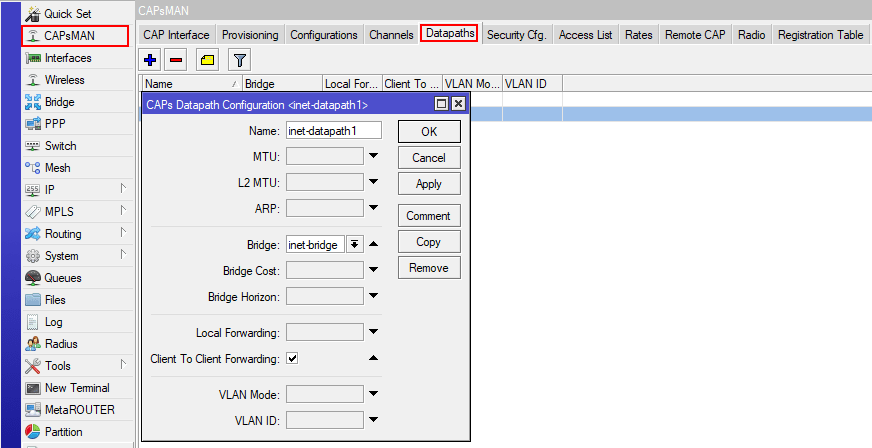

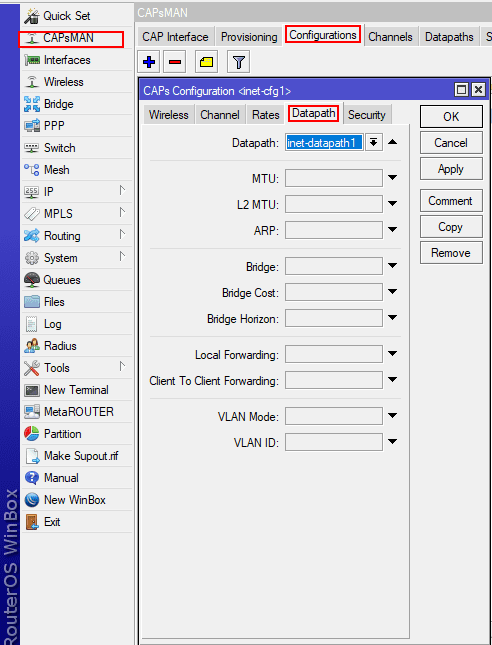

4) Добавим datapath для inet-bridge

- bridge=inet-bridge

- name=inet-datapath1

- client-to-client-forwarding=yes

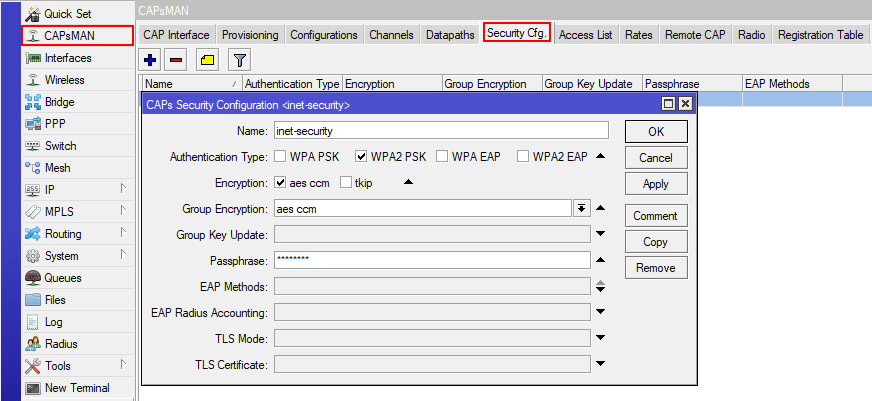

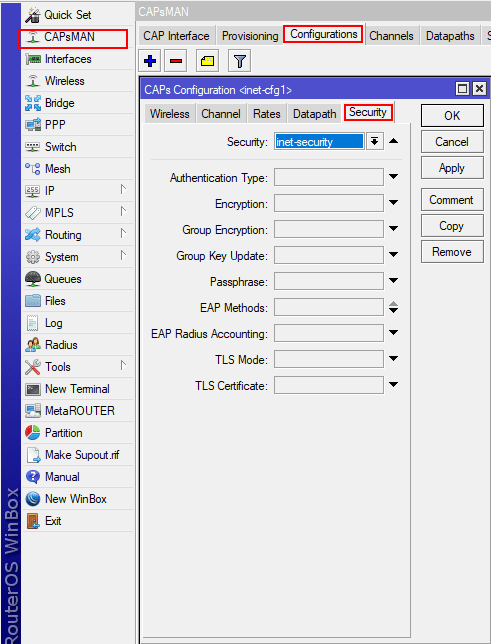

5) Добавим security профиль для рабочей сети

- authentication-types=wpa2-psk

- encryption=aes-ccm

- group-encryption=aes-ccm

- name=inet-security

- passphrase=12345678

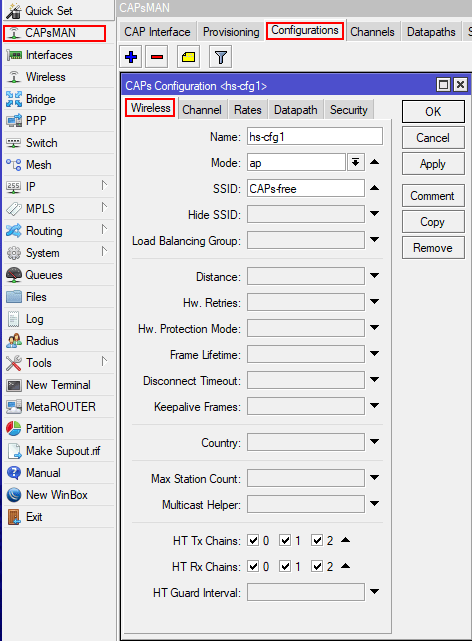

6)Добавим конфигурацию для гостевой сети

- channel=hs-channel1

- datapath=hs-datapath1

- mode=ap

- name=hs-cfg1

- rx-chains=0,1,2

- tx-chains=0,1,2

- ssid=CAPs-free

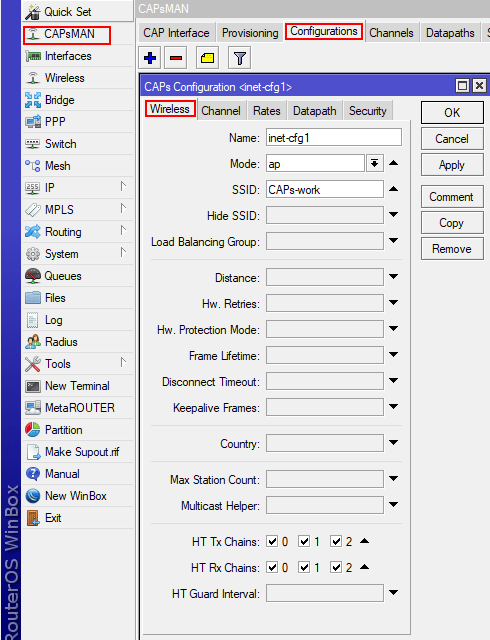

7)Добавим конфигурацию для рабочей сети

- channel=hs-channel1

- datapath=inet-datapath1

- mode=ap

- name=inet-cfg1

- rx-chains=0,1,2

- tx-chains=0,1,2

- ssid=CAPs-work

- security=inet-security

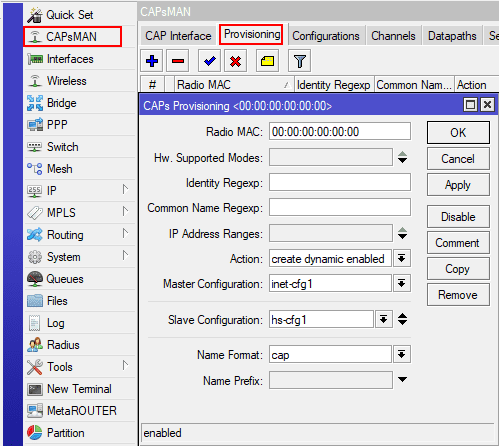

8) Настроим provisioning

- action=create-dynamic-enabled

- master-configuration=inet-cfg1

- slave-configuration=hs-cfg1

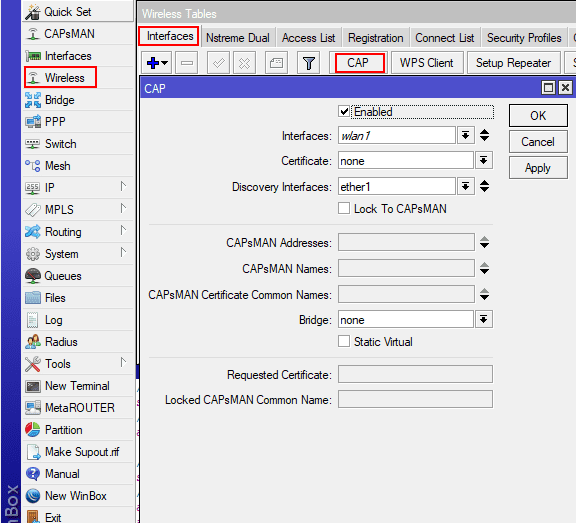

9) Активируем CAPsMAN на Wlan интерфейсах

- enabled=yes

- interfaces=wlan1

- discovery-interface=ether1

- bridge=none

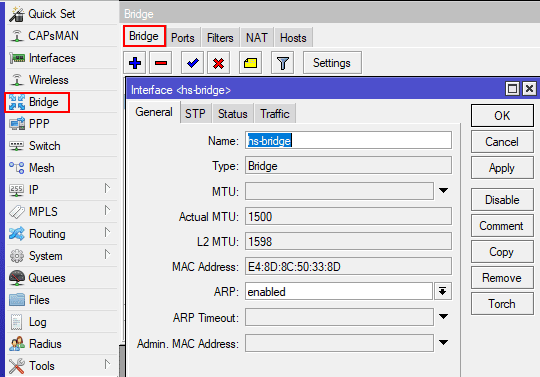

Настройка дополнительных точек и роутеров

1) Создадим бридж

name=hs-bridge

2) Добавим все Lan интерфейсы в него

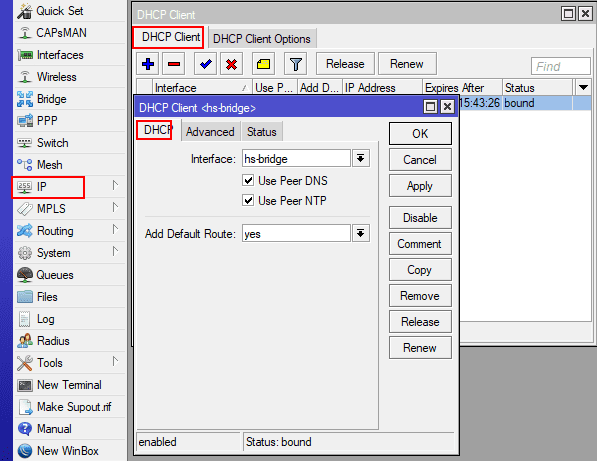

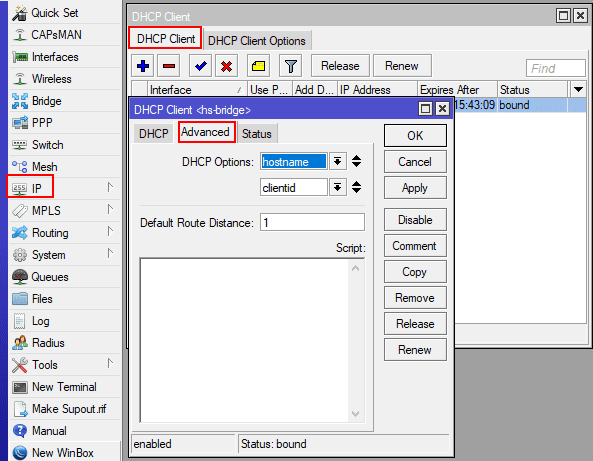

3) Настроим DHCP Client

- dhcp-options=hostname,clientid

- disabled=no

- interface=hs-bridge

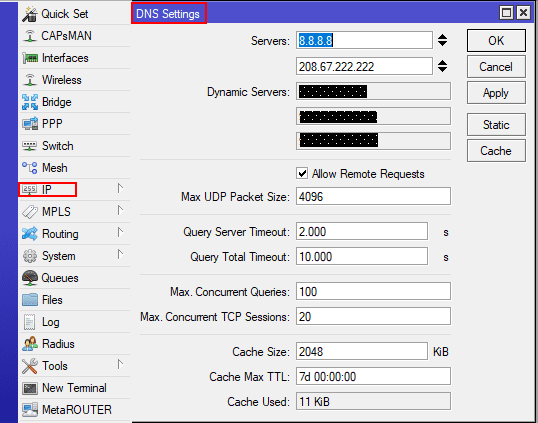

4) Настроим DNS

- allow-remote-requests=yes

- servers=8.8.8.8,208.67.222.222

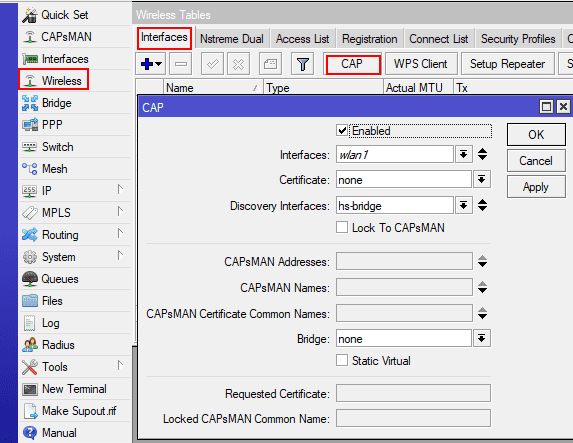

5) Активируем CAPsMAN

- discovery-interfaces=hs-bridge

- enabled=yes

- interfaces=wlan1

Настройка завершена — можно приступать к работе.